مراکز داده دارای سیستم های پرهزینهای هستند که راهکارهای ذخیرهسازی تجاری، سیستمهای عملیاتی، میزبانی وب سایت، پردازش دادهها و موارد دیگر را پشتیبانی میکنند.

ساختمانهایی که مراکز داده را میزبانی میکنند، باید از مقررات ایمنی سختگیرانهای در مورد حفاظت در برابر آتشسوزی، جریان هوا، برق و امنیت فیزیکی پیروی کنند.

سالها پیگیری در مورد کارایی عملیاتی، به سیستم «مراکز داده خاموش» منتج شد که این مراکز، تأسیسات کاملاً خودکاری هستند که از راه دور مدیریت میشوند و عموماً بدون کارکنان کار میکنند.

با این حال، پیکربندی این سیستمها همیشه درست نیست. در نتیجه، در حالی که ممکن است خود سرورها به اندازه کافی از دسترسی فیزیکی محافظت شوند، سیستمهای از راه دوری که حفاظت فیزیکی و عملکرد بهینه را تضمین میکنند، گاهی اوقات در دسترس هکرها هستند.

موارد متعدد سیستم های محافظت نشده

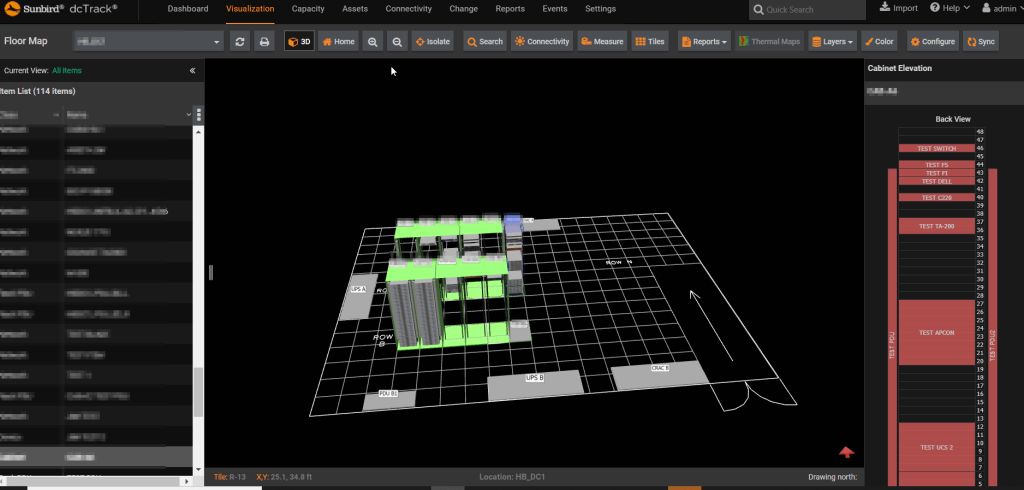

محققان امنیت شبکه بیش از 20000 کاربر از نرمافزار مدیریت زیرساخت مرکز داده (DCIM) را به سادگی در دسترس مهاجمین یافتهاند؛ از آنجایی که این نرمافزار دستگاهها، سیستمهای کنترل HVAC و واحدهای توزیع برق را نظارت میکند، میتواند برای طیف وسیعی از حملات بسیار خطرناک استفاده شود.

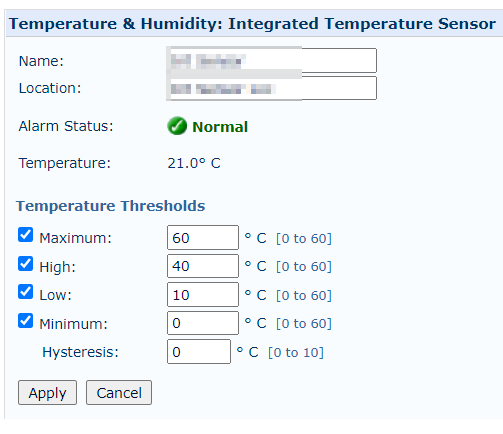

این اطلاعات در دسترس عموم داشبوردهای مدیریت حرارتی و خنککننده، کنترلکنندههای رطوبت، کنترلکنندههای UPS، نمایشگرهای رک و سوئیچها میشود.

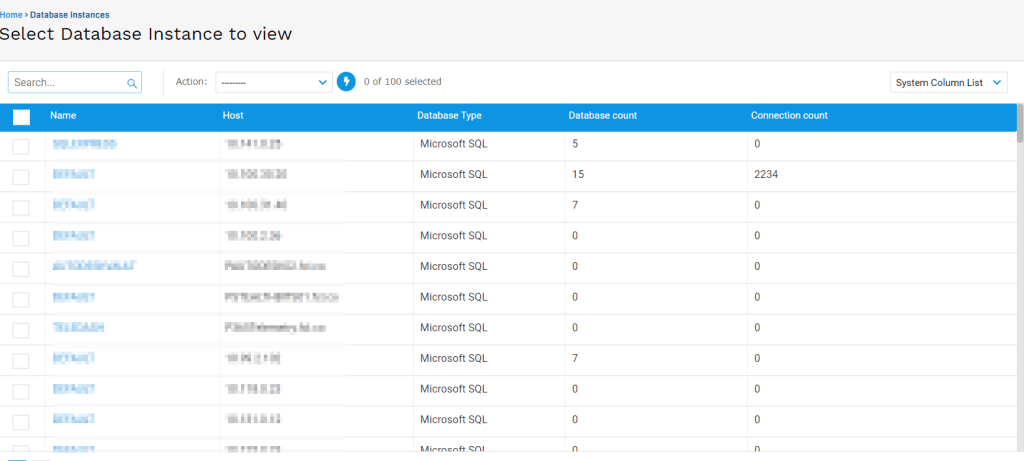

علاوه بر این، تحلیلگران توانستند رمزهای عبور را از داشبورد نرمافزار استخراج کنند و از آنها برای دسترسی به نمونههای پایگاه داده واقعی ذخیره شده در مرکز داده استفاده کردند!

برنامههای کاربردی یافت شده توسط این محققان، دسترسی کامل از راه دور به داراییهای مرکز داده، گزارشهای وضعیت، و به کاربران امکان پیکربندی پارامترهای مختلف سیستم را ارائه میدهد.

در بیشتر موارد، برنامهها از رمزهای عبور پیشفرض استفاده میکردند یا به شدت قدیمی بودند، که به عوامل تهدیدکننده اجازه میداد تا آنها را به خطر بیاندازند یا لایههای امنیتی را به راحتی نادیده بگیرند.

تاثیرات بالقوه مشکلات امنیتی مدیریت زیرساخت مرکز داده

افشای این سیستمها بدون حفاظت کافی به این معنی است که هر کسی میتواند آستانهی تحمل دما و رطوبت را تغییر دهد، پارامترهای ولتاژ را در سطوح خطرناک پیکربندی کند، واحدهای خنککننده را غیرفعال کند، کنسولها را خاموش کند، دستگاههای UPS را غیرفعال کند، هشدارهای اشتباه ایجاد کند، یا فواصل زمانی پشتیبانگیری را تغییر دهد.

همه اینها اقدامات بالقوه خطرناکی هستند که ممکن است منجر به آسیب فیزیکی، از دست دادن دادهها، تخریب سیستم و تأثیر اقتصادی قابل توجهی بر سازمانهای هدف و مشتریان آنها شود.

نمونهای از این حادثه آتش سوزی در مرکز داده OVH مستقر در استراسبورگ در مارس 2021 است که به دلیل اشکال در یکی از واحدهای UPS ساختمان ایجاد شد. البته این اتفاق نتیجه هک نبوده است، اما میزان آسیبی که آتشسوزی ناشی از چنین حملاتی میتواند به ارائه دهندگان خدمات و مشتریان آنها وارد کند را نشان میدهد.

آتش سوزی هزاران سرور را از بین برد، دادهها را به طور غیرقابل برگشتی پاک کرد و باعث اختلال در سرویس سرورهای بازی، صرافیهای ارز دیجیتال، شرکتهای مخابراتی، رسانههای خبری و غیره شد.

حتی اگر آسیب فیزیکی وارد نشود، دشمنان میتوانند از دسترسی خود به سیستمهای DCIM برای استخراج دادهها یا قفل کردن مدیران واقعی استفاده کنند و در نهایت از صاحب مرکز داده اخاذی کنند. در هر صورت پیامدها وخیم است و بستن این روزنهها باید در اولویت باشد.

بیش از ۲۰۰۰۰ رابط iLO نیز در معرض دید قرار گرفت

علاوه بر موارد افشا شده DCIM، محقق امنیتی، یان کوپریوا، بیش از 20000 سرور با رابط مدیریت iLO در معرض دید پیدا کرد.

رابطهای مدیریتی HPE Integrated Lights-Out (iLO) برای ارائه دسترسی سطح پایین از راه دور به سرور استفاده میشود و به مدیران اجازه میدهد تا از راه دور سرورها را خاموش، روشن، راهاندازی مجدد و مدیریت کنند که گویی به صورت فیزیکی در مقابل آنها هستند.

با این حال، اگر به درستی ایمن نشده باشد، مهاجمین دسترسی کاملی به سرورها در سطح پیش از راهاندازی خواهند داشت و به آنها اجازه میدهد تا سیستم عامل یا حتی تنظیمات سختافزار را تغییر دهند.

مانند رابطهای DCIM، ایمنسازی مناسب رابطهای iLO و قرار ندادن مستقیم آنها در بستر اینترنت برای محافظت از آنها در برابر سوءاستفاده از راه دور از آسیبپذیریها و حملات بروت فورس ضروری است.