محققان شرکت آکامای (Akamai) در گزارشی اعلام کردند که مهاجمان در حال استفاده از دو آسیبپذیری جدید روز صفر (Zero-Day) برای کنترل روترها و دوربینهای مدار بسته هستند.

طبق یک پست Akamai، هر دو آسیبپذیری که قبلاً برای سازندگان آنها و جامعه تحقیقات امنیتی ناشناخته بودند، امکان اجرای کدهای مخرب از راه دور را فراهم میکنند؛ البته این در صورتی است که دستگاههای آسیبدیده از تنظیمات مدیریتی پیشفرض استفاده کرده باشند.

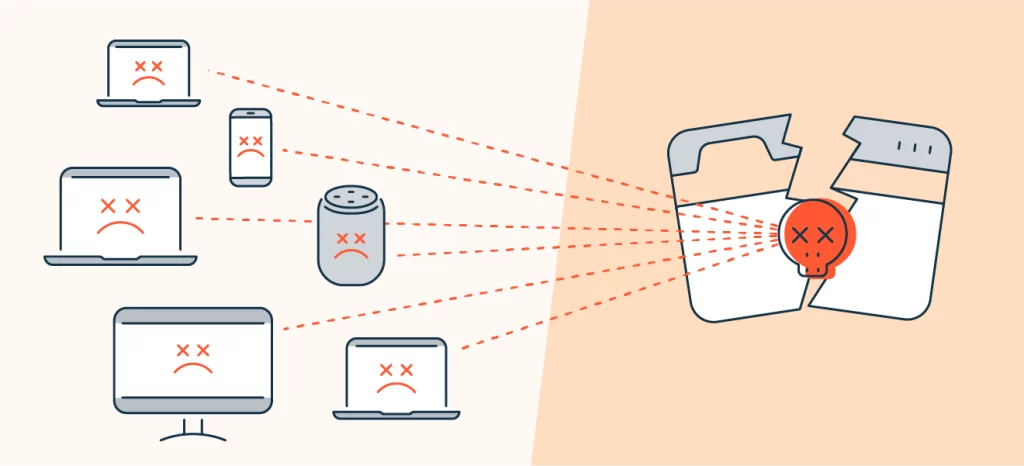

در نهایت مهاجمان از این آسیبپذیریها سوء استفاده میکنند تا به میرای (Mirai) آلوده شوند، یک باتنت قدرتمند متنباز که روترها، دوربینها و انواع دستگاههای اینترنت اشیا را تحت کنترل خود در میآورد و حملات DDoS در مقیاس بسیار گسترده انجام میدهد.

محققان Akamai گفتند که یکی از آسیبپذیریهای تحت حمله در دوربینهای ویدئویی شبکه قرار دارد. آسیبپذیری دیگر در روتر WLAN قرار دارد که بیشتر در هتلها و مجتمعهای مسکونی استفاده میشود. این روتر توسط یک سازنده ژاپنی نامآشنا فروخته میشود. روتر مورد سوء استفاده یک مورد بسیار رایج است و طبق گفته محققان احتمال دارد در چندین مدل روتر دیگر این سازنده نیز آسیبپذیری وجود داشته باشد.

فعلاً نام سازندههای دستگاههای آسیبپذیر منتشر نخواهد شد

Akamai فعلاً نام این سازندهها را منتشر نکرده تا از گسترش حملات جلوگیری شود؛ با این حال آسیبپذیریها را به هر دو سازنده گزارش کرده است و یکی از آنها تضمین داده که وصلههای امنیتی را تا ماه آینده منتشر کند.

این شرکت امنیتی توضیح داد:«اگرچه اطلاعات ما در مورد این حملات محدود است، اما مسئولیت ما این است که جامعه را در مورد احتمال بهرهبرداری از این آسیبپذیریها آگاه کنیم. مرز باریکی بین افشای مسئولانه اطلاعات برای کمک به مردم و به اشتراکگذاری دادههای امنیتی وجود دارد؛ چرا که افشای اطلاعات گسترده از ضعفهای امنیتی، میتواند باعث سوء استفاده بیشتر توسط عوامل تهدید شود.»

گزارش Akamai مجموعهای از هشهای فایل و آدرسهای IP و دامنههای مورد استفاده در حملات را ارائه میکند. صاحبان دوربینهای ویدئویی شبکه و روترها میتوانند از این اطلاعات استفاده کنند تا ببینند آیا دستگاههای موجود در شبکههایشان هدف قرار گرفتهاند یا خیر.

اجرای کد از راه دور از تکنیکی به نام تزریق دستور (Command Injection) استفاده میکند که در آن مهاجم نیاز دارد تا خود را در دستگاه آسیب پذیر احراز هویت کند. احراز هویت و تزریق با استفاده از یک درخواست استاندارد POST انجام میشود.

میرای، کابوس اینترنت اشیا

Mirai نخستین بار در سال 2016 مورد توجه عموم قرار گرفت، زمانی که این بات نت (به معنای شبکهای از دستگاههای آسیبپذیر که تحت کنترل عامل تهدید قرار دارند) سایت خبری امنیتی KrebsOnSecurity را با حملات DDos گسترده با پهنای باند 620 گیگابیت در ثانیه از کار انداخت.

علاوه بر قدرت آتش بسیار زیاد، میرای به دلایل دیگری نیز متفاوت است. برای نمونه، دستگاههایی که تحت فرمان این باتنت قرار میگیرد مجموعهای از روترها، دوربینهای امنیتی و انواع دیگر دستگاههای اینترنت اشیا بودند، موردی که تا پیش از آن چندان دیده نشده بود.

چندی بعد میرای در DDoSهای بزرگتر مورد استفاده قرار گرفت که پلتفرمهای بازی و ISPهایی را که به آنها سرویس میدادند، هدف قرار میدادند. میرای و سایر باتنتهای IoT از آن زمان به یک تهدید جدی برای اینترنت اشیا تبدیل شدهاند.

در کدهای حملات اخیر توهینهای نژادپرستانه دیده میشود

کد مورد استفاده در حملات اخیر شامل توهینهای نژادپرستانه است و تقریباً مشابه کد مورد استفاده در حملات DDoS است که یک شرکت امنیتی چینی در حملات علیه یک وبسایت خبری روسی مشاهده کرده بود.

افراد یا سازمانهایی که نگران این حملات هستند، میتوانند از راهنماییهای منشتر شده توسط Akamai برای شناسایی و دفع حملات استفاده کنند. با این حال فعلاً هیچ راهی برای شناسایی مدلهای دستگاههای آسیبپذیر یا سازندگان آن دستگاهها وجود ندارد.