چکیده خبر

تیم تحقیقاتی otto-js مقالهای منتشر کرد که نشان میدهد چگونه کاربرانی که از ویژگیهای املایی پیشرفته گوگل کروم یا مایکروسافت اج استفاده میکنند، ممکن است ندانسته گذرواژهها و اطلاعات شناسایی شخصی (PII) را به سرورهای مبتنی بر ابر شخص ثالث منتقل کنند. این آسیبپذیری نه تنها اطلاعات خصوصی کاربر نهایی را در معرض خطر قرار میدهد، بلکه میتواند اعتبار اداری سازمان و سایر اطلاعات مربوط به زیرساخت را در معرض اشخاص غیرمجاز قرار دهد.

این آسیبپذیری توسط جاش سامیت، بنیانگذار و مدیر ارشد فنی (CTO) شرکت otto-js در حین آزمایش قابلیتهای تشخیص رفتار اسکریپت این شرکت کشف شد. در طول آزمایش، سامیت و تیم otto-js دریافتند که ترکیب مناسب ویژگیها در بررسی املای پیشرفته کروم یا ویرایشگر MS Edge، اطلاعات حساس را به طور ناخواسته در معرض نمایش قرار میدهد و آنها را به سرورهای مایکروسافت و گوگل ارسال میکند.

هر دوی این مرورگرها از کاربران میخواهند که دسترسی لازم را برای فعال کردن آنها ارائه دهند و پس از فعال شدن، کاربران اغلب از اشتراکگذاری دادههایشان با سرورهای شخص ثالث آگاه نیستند.

علاوه بر دادههای میدانی، تیم otto-js همچنین دریافته است که رمزهای عبور کاربر ممکن است از طریق گزینه view password در معرض قرار بگیرند. گزینهای که برای کمک به کاربران در حصول اطمینان از اینکه گذرواژهها به اشتباه کلید نخوردهاند، به طور ناخواسته رمز عبور را از طریق توابع بررسی املا در معرض دید سرورهای شخص ثالث قرار میدهد.

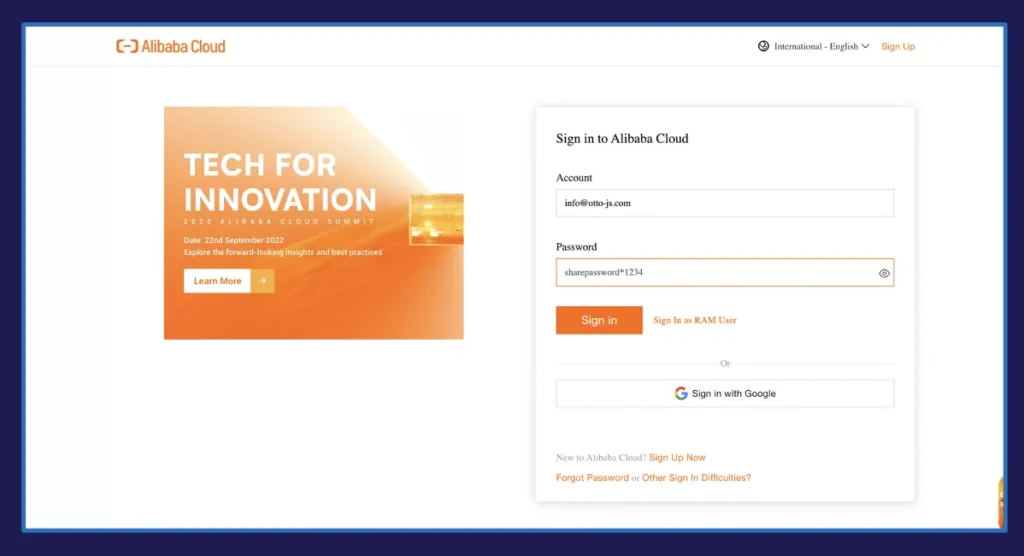

کاربران شخصی تنها کسانی نیستند که در معرض خطر هستند. این آسیبپذیری میتواند منجر به به خطر افتادن اعتبار سازمانها توسط اشخاص ثالث غیرمجاز شود. تیم otto-js مثالهای زیر را ارائه کرد تا نشان دهد چگونه کاربرانی که وارد سرویسهای ابری و حسابهای زیرساختی میشوند، میتوانند اعتبار دسترسی به حساب خود را ناآگاهانه به سرورهای مایکروسافت یا گوگل منتقل کنند.

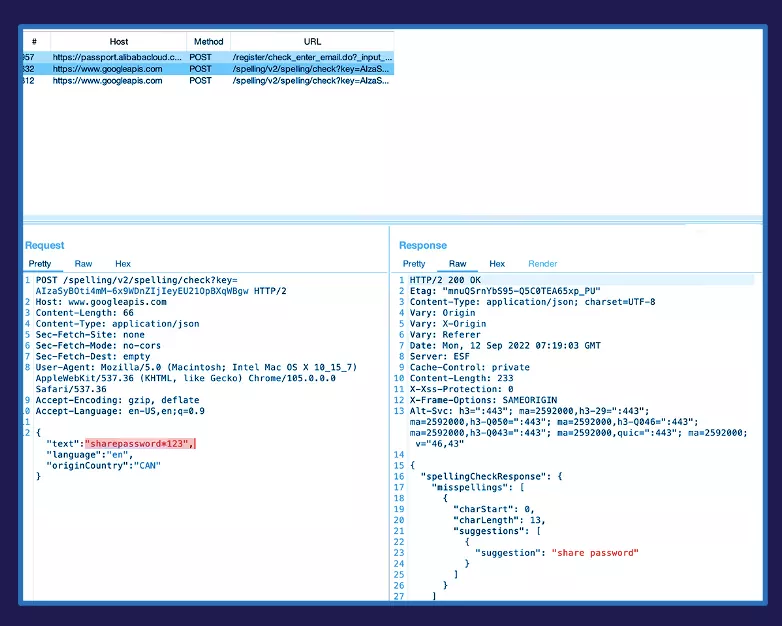

تصویر اول (بالا) نمونه ای از ورود به حساب کاربری علی بابا کلود را نشان می دهد. هنگام ورود از طریق کروم، عملکرد بررسی املای پیشرفته اطلاعات درخواست را بدون مجوز سرپرست به سرورهای گوگل ارسال میکند. همانطور که در تصویر زیر مشاهده میکنید، این اطلاعات درخواست شامل رمز عبور واقعی است که برای ورود به سیستم ابری شرکت وارد شده است. دسترسی به این نوع اطلاعات میتواند منجر به هر چیزی شود، از سرقت اطلاعات شرکتها و مشتریان گرفته تا به خطر افتادن کامل زیرساختهای حیاتی.

تیم otto-js آزمایش و تجزیه و تحلیل را در بین گروههای کنترل متمرکز بر رسانههای اجتماعی، ابزارهای اداری، مراقبتهای بهداشتی، دولت، تجارت الکترونیک و خدمات بانکی/مالی انجام داد. بیش از 96 درصد از 30 گروه کنترل آزمایش شده، دادهها را به مایکروسافت و گوگل ارسال کردند. 73 درصد از آن سایتهای آزمایش شده زمانی پسوردهایی را به سرورهای شخص ثالث ارسال کردند که گزینه نمایش رمز عبور توسط کاربر انتخاب شد. تیم otto-js با مایکروسافت 365، علی بابا کلود، گوگل کلود، AWS و LastPass تماس گرفت که نشاندهنده پنج سایت برتر و ارائهدهندگان خدمات ابری هستند که بیشترین ریسک را برای مشتریان شرکتی خود ارائه میدهند. طبق بهروزرسانیهای شرکت امنیتی، AWS و LastPass به این مشکل پاسخ داده و نشان دادهاند که مشکل با موفقیت برطرف شده است.